はじめに

2025年以降、Windows 11の大型更新(24H2・25H2)を適用した後に、 BitLockerが意図せず有効化され、回復キーを要求されてPCが起動不能になるというトラブルが急増しています。 特に企業環境では、回復キー未管理による業務停止が大きなリスクになります。

この記事では、最新の報告をもとに、現象・原因・緊急対処・恒久対策を 社内SE視点でまとめます。

✅ 現象(実際に報告されているもの)

- Windows Update後、突然BitLocker回復キーを要求される

- KB5066835 / KB5066791 適用後に発生するケースが多い

- Intel CPU+Modern Standby搭載ノートPCで頻発(Surface、Dell、HP、Lenovo等)

- 回復キーが分からず、PCが完全にロックされて業務継続不可に

🛠 原因(複数の要因が重なる)

① Windows Updateによる「BitLocker一時停止」処理の失敗

通常、Windows Update時はBitLockerを自動で一時停止し、再起動後に整合性チェックをパスさせます。 しかし、この処理が失敗するとTPMが構成変更を「改ざん」と誤認し回復モードへ移行します。

② Modern Standby(モダンスタンバイ)との競合

省電力中もネットワークを維持する仕組みで、TPM計測値やセキュアブート構成の不一致が発生 → 回復要求へ。

③ Windows 11 24H2/25H2の仕様変更で自動暗号化がONになる

Microsoftアカウントで初期設定すると、TPM+Secure Bootが条件を満たすため、 ユーザーが気づかないうちにBitLockerが自動有効化されます。

④ Intune/GPO(企業ポリシー)の再適用

更新後にポリシー再適用が行われ、誤って「暗号化必須」が適用される事例あり。

⚠ 影響範囲

- 対象OS:Windows 11 24H2 / 25H2、Windows 10 22H2

- 対象PC:Intel第11世代以降、Modern Standby搭載モデル

- リスク:回復キー未管理 → テレワーク先でPCロック → 完全に業務停止

💥 緊急対処法(今すぐPCを使いたい場合)

① 回復キーを確認して入力

- 個人PC(Microsoftアカウント) https://account.microsoft.com/devices/recoverykey

- 企業PC(Azure AD / Intune) 管理者 → デバイス → BitLockerキーを検索

- 紙・USB保存のバックアップキーがあれば使用

② BitLocker保護の再設定(誤作動解除)

PowerShell(管理者):

manage-bde -protectors -disable C:

manage-bde -protectors -enable C:

③ BIOS/TPM状態の確認

- Secure Boot ON

- TPM有効(TPM2.0)

- BIOSアップデート後は再度「BitLocker一時停止」が必須

🔧 恒久対策・予防方法(企業PCで特に重要)

① Windows Update前にBitLockerを一時停止(必須)

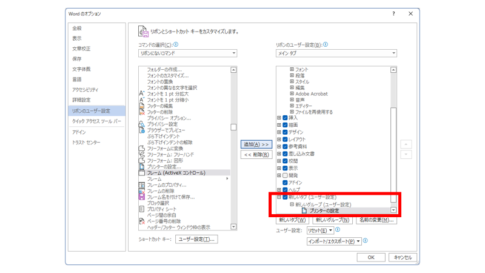

方法①GUIで一時停止

BitLockerを一時停止

「保護の一時停止」をクリック → 確認ダイアログで「はい」。

設定を開く

「設定」→「更新とセキュリティ」→「デバイスの暗号化」または「BitLocker管理」。

BitLocker管理画面へ

「コントロール パネル」→「BitLockerドライブ暗号化」。

対象ドライブを選択

通常は「C:」。

方法②PowerShellで一時停止(推奨)

manage-bde -protectors -disable C:※再起動後、自動で再有効化されます

確認:

manage-bde -status→ 「保護の状態: 保護が一時停止されています」と表示されればOK。

② グループポリシーで「自動暗号化」を防止

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\BitLocker

PreventDeviceEncryption (DWORD) = 1

③ 回復キーを複数バックアップ(必須)

- Microsoftアカウント

- USB保存

- 紙で物理管理(サーバ室・金庫)

④ ローカルアカウントで初期セットアップ(企業向け)

24H2以降、Microsoftアカウントセットアップ → 自動暗号化ONになるため回避可能。

🔧 さらに効果の高い事前対策設定

⑤ 高速スタートアップをOFFにする

高速スタートアップは、起動時のTPM計測値に差異を生みやすく、 BitLocker誤作動(回復モード移行)の原因になることがあります。

コントロールパネル → 電源オプション →

「電源ボタンの動作を選択する」 →

「高速スタートアップを有効にする」のチェックを外す⑥ HDDスリープ(オフ時の電源オフ)を無効化

HDDや外付けディスクがスリープ → 再接続時に構成が変わったと誤認 → BitLockerの整合性チェック失敗の原因になります。

電源プラン → 詳細設定 → ハードディスク →

「次の時間が経過後ハードディスクの電源を切る」を 0(無効)へまとめ

Windows 11 24H2 / 25H2 では、BitLockerの自動有効化や Modern Standby・TPMとの競合により、 「意図しないBitLocker回復キー要求」が以前より高い頻度で発生しています。

特に企業PCでは、

- 更新前にBitLocker一時停止

- 高速スタートアップOFF

- HDDスリープ無効化

- 回復キーの多重バックアップ

を徹底することで、発生率を大幅に下げられます。

社内展開前には、必ずテスト機で24H2/25H2適用後のBitLocker動作を検証してください。

知らぬ間にBitlockerになってた や突然回復キー聞かれた 等 かなり聞きます

念のため自分のPCを一度確認してみてはどうでしょうか